В очередной раз натолкнулся на рассказы про ацкую тайну черных магов SEO, передающуюся из поколения в поколения сеошнегов, о том, что с помощью заклятия в полнолуние на крови девственницы, если перерезать горло черному козлу, то можно увести чужой домен.

Не перестаю орать с этой темы уже лет десять. Особенно когда ею пытаются банчить за отдельные деньги, как каким то сакральным знанием.

Тема стара как говно мамонта и базируется на уязвимости некоторых шаред (читай виртуальных) хостингов, использующих единые нс.сервера для всех клиентов хостинга, помноженной на человеческий фактор. Причем це не бага, а фича )

То есть веб растяпа регает домен, привязывает его к условному ns.timeweb.ru и на этой торжественной ноте идет играть с пацанами в футбол. Всё. Через неск дней-недель-месяцев он с удивлением обнаруживает что на его mysuperseoblog.ru кто то продает мази для увеличения члена.

Что же произошло?

А произошла та самая уязвимость шаред хвостинга, по которой кто первый добавил домен в свой аккаунт, на обслуживаемыми ДНС-серверами хостинге, того и тапки.

То есть Вася прописал для своего домена mysuperseoblog.ru обслуживающими ДНС-серверами условные ns.timeweb.ru (их есессно гораздо больше) и больше ничего не сделал, а Петя добавил это самый mysuperseoblog.ru в свой аккаунт на таймвебе и терь может его пользовать и в хвост и в гриву. Но есессно ровно до того момента как Вася не чуханется и не побежит с трясущимися руками писать в саппорт условного таймвеба, после чего те отвяжут домен от Пети и передадут под управления аккаунта Васи. В теории после этого хвостинг должен нахлобучить Петю, блокнув ему злодейский акк, но как оно происходит в действительности, я не знаю.

Тем более, учитывая тот момент, что одному знакомому предлагали гембловую сетку доров, поднятую таким же макаром де то под червонец зелени, то полагаю, что хостинги закрывают глаза на подобные темы, ибо иначе приходится башлять за каждый аккаунт хостинга, диверсифицируя риски и разнося все хозяйство по 2-3 домена на акк.

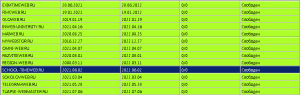

Заброшки причем могут жить месяцами, а то и цельным платежным циклом, ибо я когда игрался с парсингом этой истории – заброшки находились более полугода и даже накануне истечения.

Знаючи питон, реализовать этот парсинг вообще не проблема, единственное что если искать не по маскам, а вообще всё – займет изрядное количество времени и ресурсов, т.к надо получить список доменов, чекнуть их на соответствие нужным днс серверам, а потом пробить живы ли домены из полученного списка. Если нет, то можно идти крепить его в свой аккаунт, держа в голове, что в принципе за такое в приличном обществе принято пиздить.

И если правообладатель прям загонится, то в принципе может нахлобучить хитрожопого, но не скрытного, знатока уязвимостей и питона.

Также есть публичные решения, которые вполне себе гуглятся, но чекнув, обнаружил, что с определением свободности заброшенного домена там уже проблема. Тогда как в прошлом году еще чекал на отлично. Так что придется либо чекать полученный список лапками, либо использовать какой нить списочный резолвер, для определения привязки к айпишнику.